DESSEG

Laboratorio: Pruebas de seguridad en aplicaciones: SAST y DAST con configuración de Burp Suite

Objetivo de la práctica:

Al finalizar la práctica, serás capaz de:

- Comprender y aplicar técnicas de análisis estático de seguridad (SAST) utilizando VisualCodeGrepper.

- Instalar y configurar Burp Suite junto con el navegador para realizar pruebas de seguridad.

- Utilizar Burp Suite para realizar análisis dinámico de seguridad (DAST) en aplicaciones de prueba como Mutillidae, identificando vulnerabilidades en la aplicación de destino.

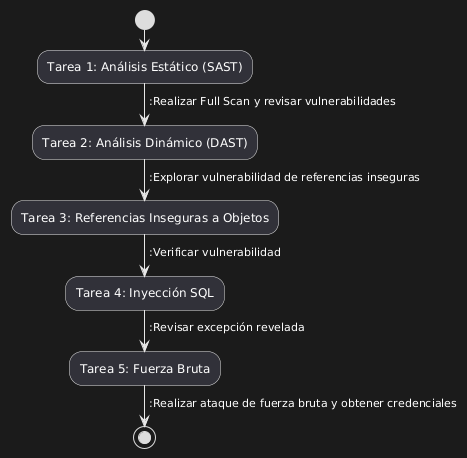

Objetivo visual:

Duración aproximada:

- 60 minutos.

Tabla de ayuda:

| Enlace |

|---|

| CaseLabs |

Instrucciones:

Tarea 1. Realizar el Análisis Estático (SAST).

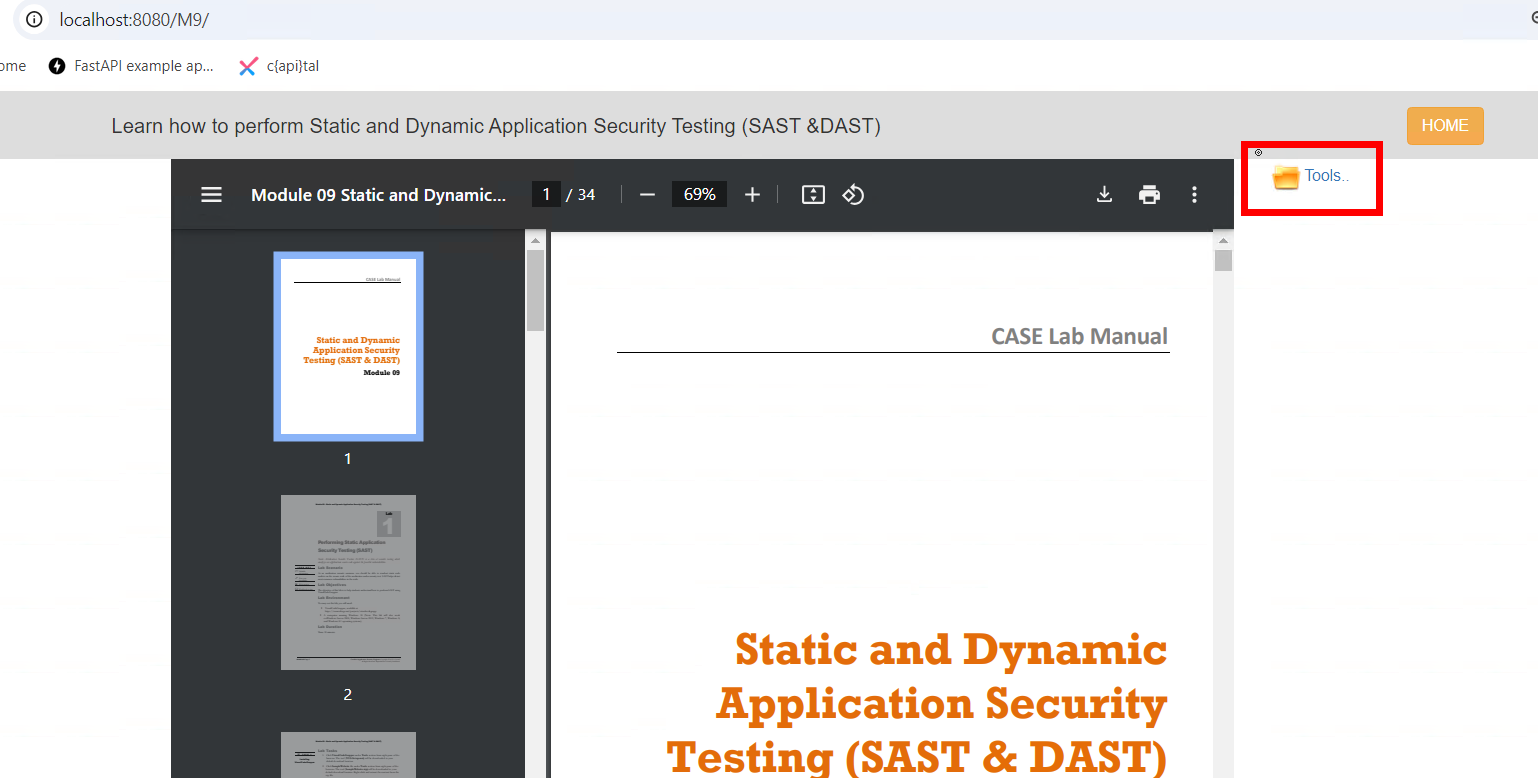

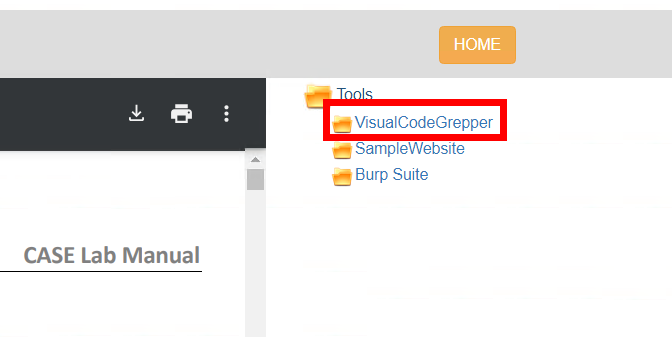

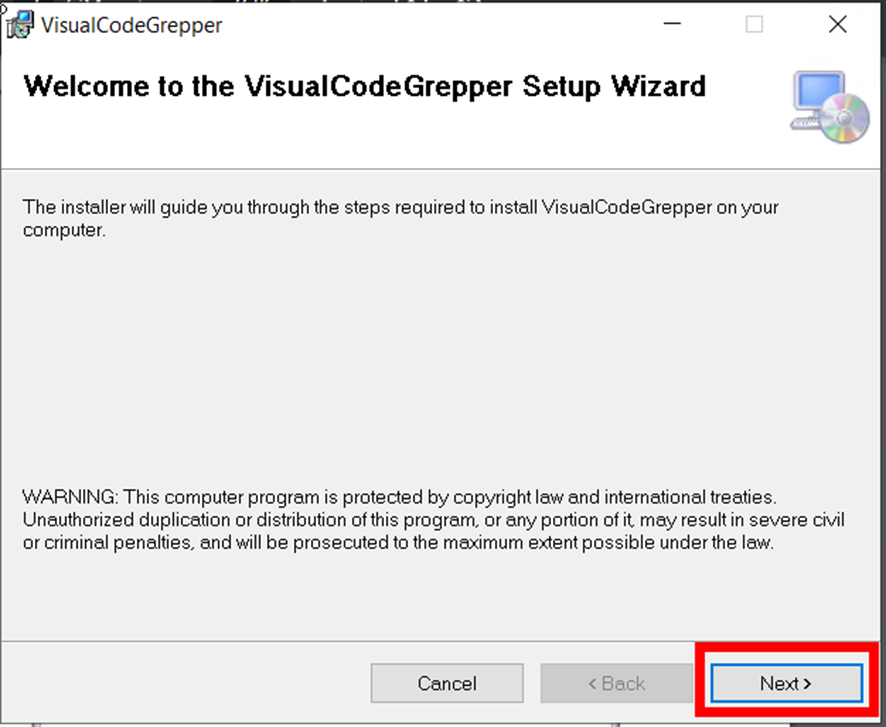

Paso 1. Descarga la herramienta que utilizarás. Para ello, abre el archivo VCG-Setup.msi ubicada en: CASE Labs > Module 09: Static and Dynamic Application Security Testing > Lab 01: Performing Static Application Security Testing (SAST).

Paso 2. Da clic en Next.

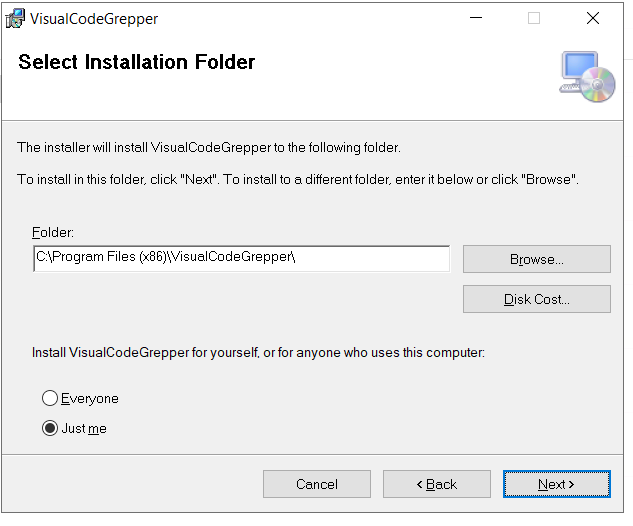

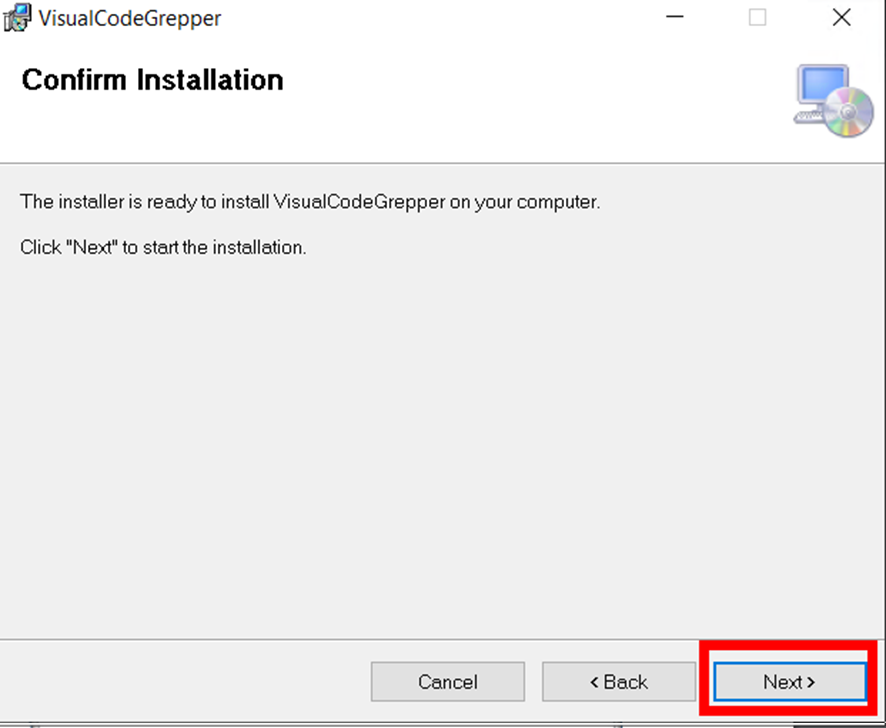

Paso 3. Haz clic a Next.

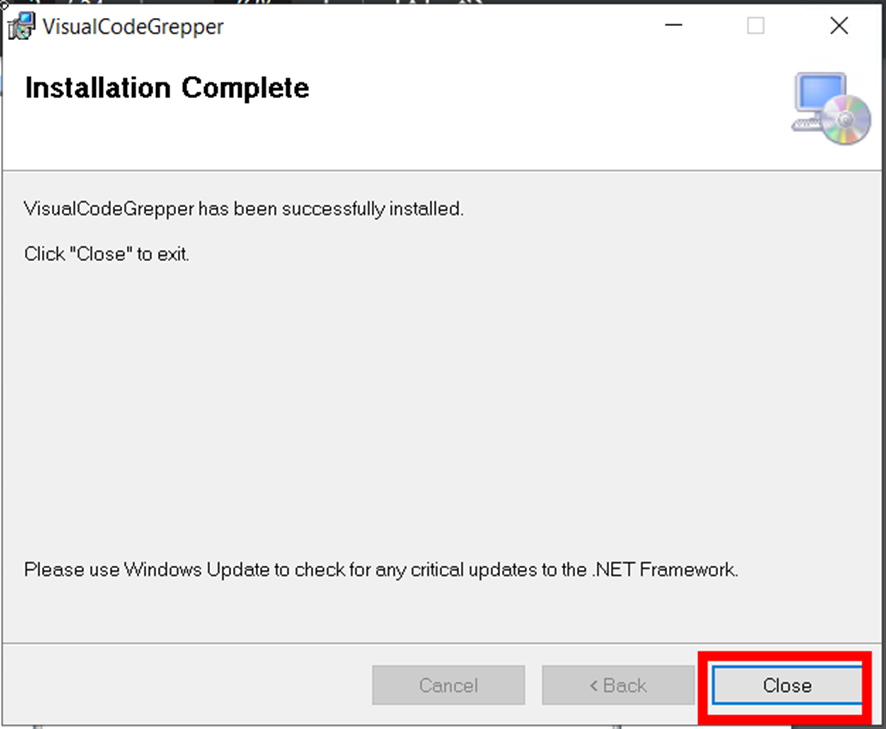

Paso 4. Da clic en Close.

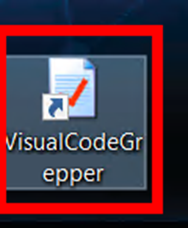

Paso 5. Abre la aplicación descargada dando doble clic al ícono.

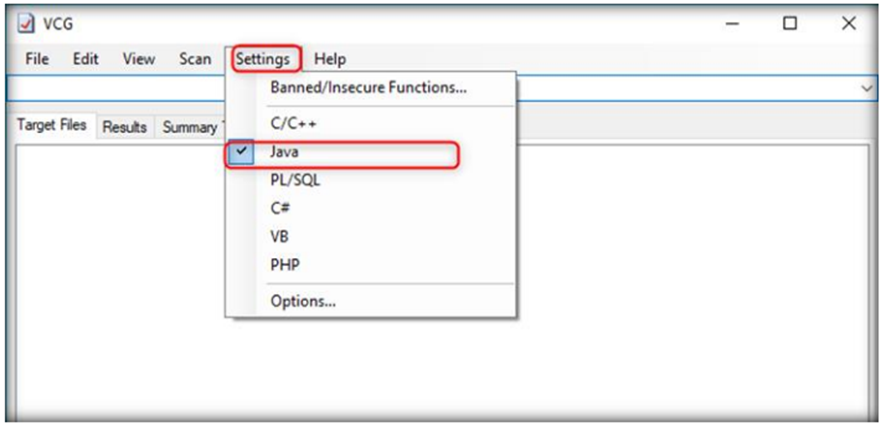

Paso 6. Dirígete a la ventana Settings y selecciona el lenguaje Java.

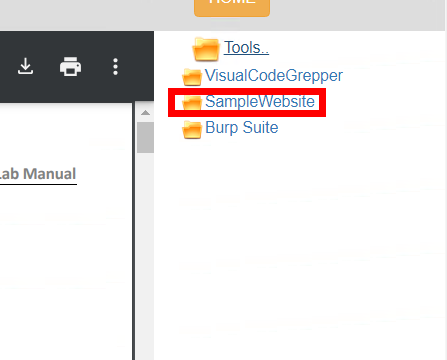

Paso 7. Descarga el archivo con el que trabajarás, el cual tiene como nombre SampleWebsite.zip. Posteriormente, descomprímelo en una carpeta con una ruta de fácil acceso (un ejemplo podría ser en la carpeta de descargas).

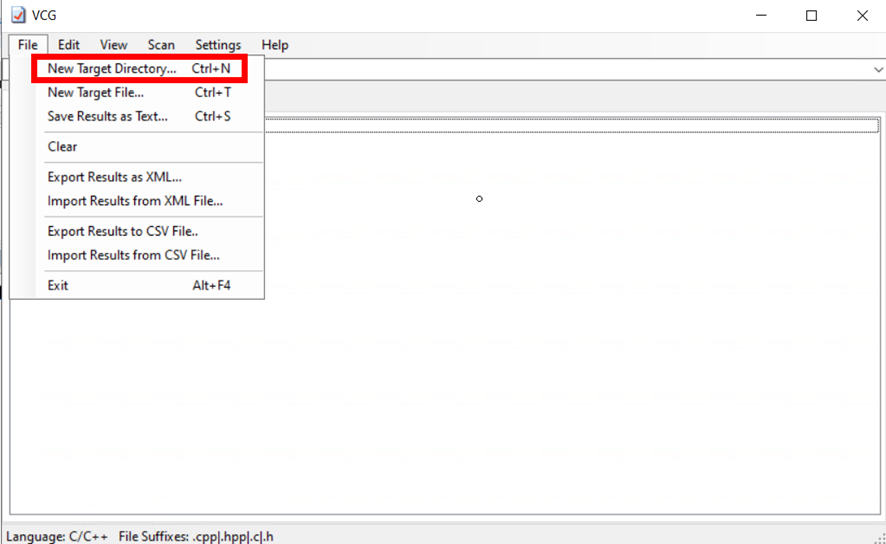

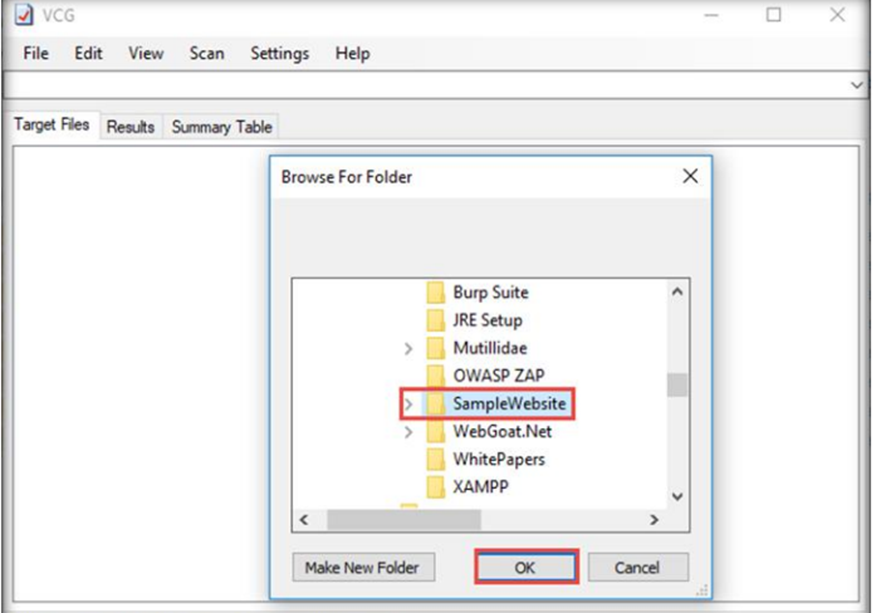

Paso 8. Selecciona File en la barra de menús, y luego haz clic en New Target Directory.

Paso 9. Selecciona la carpeta descomprimida y da clic en OK.

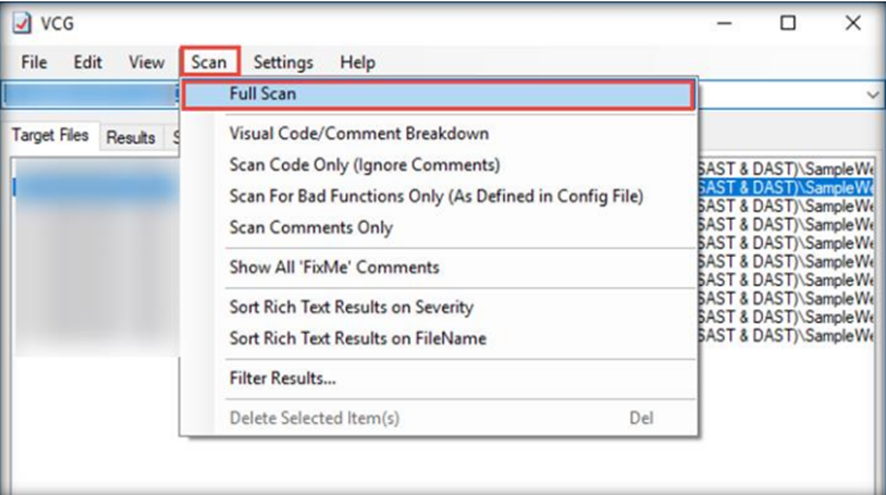

Paso 10. Selecciona Scan, el cual está ubicado en la barra de menús, y luego haz clic en Full Scan.

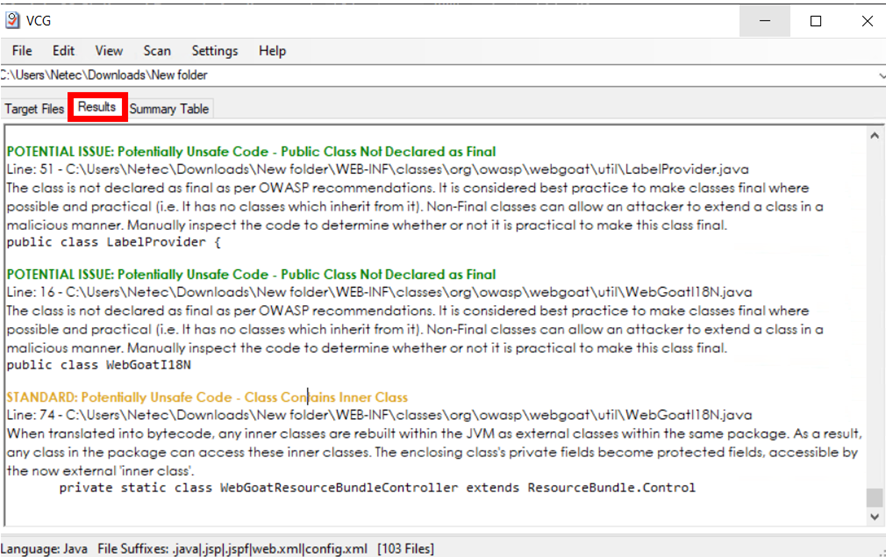

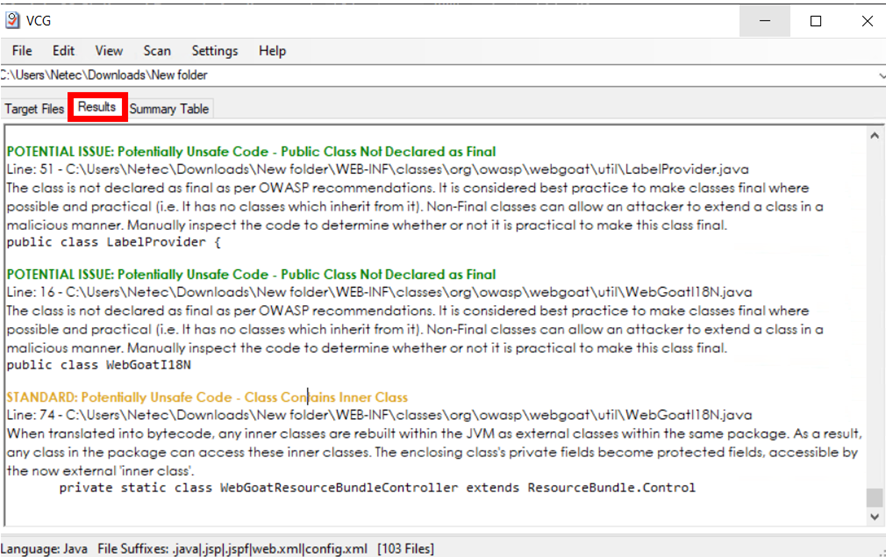

Paso 11. De esta forma, se obtendrá toda la lista de vulnerabilidades en la pestaña Results. Una vez detectadas las vulnerabilidades, cierra la ventana de VCG.

Tarea 2. Análisis Dinámico ().

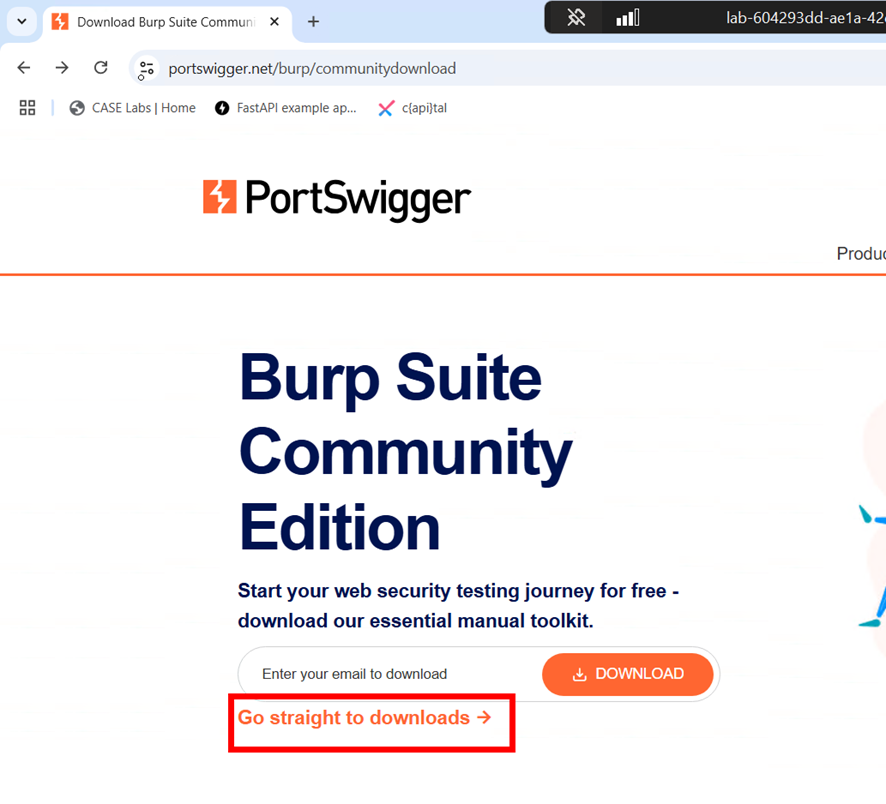

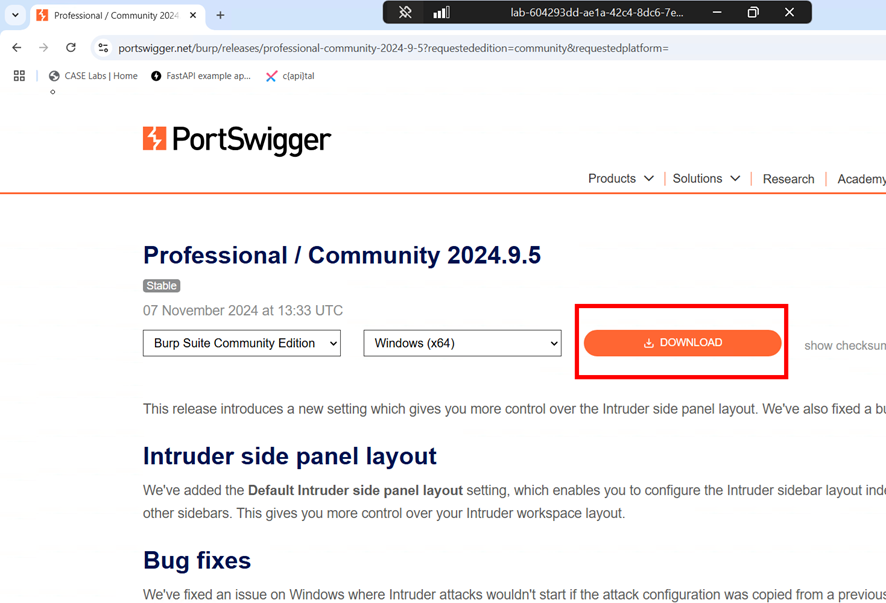

Paso 12. Ingresa al siguiente enlace y seleccionar Go straight to downloads.

Paso 13. Selecciona Download.

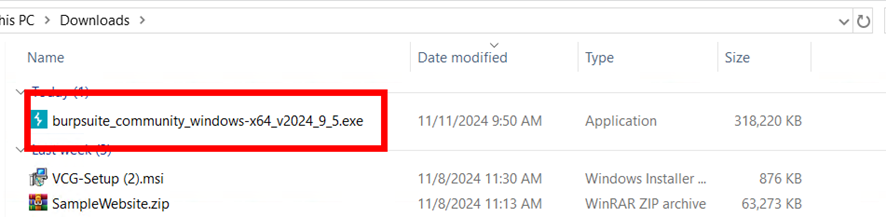

Paso 14. Abre el archivo descargado.

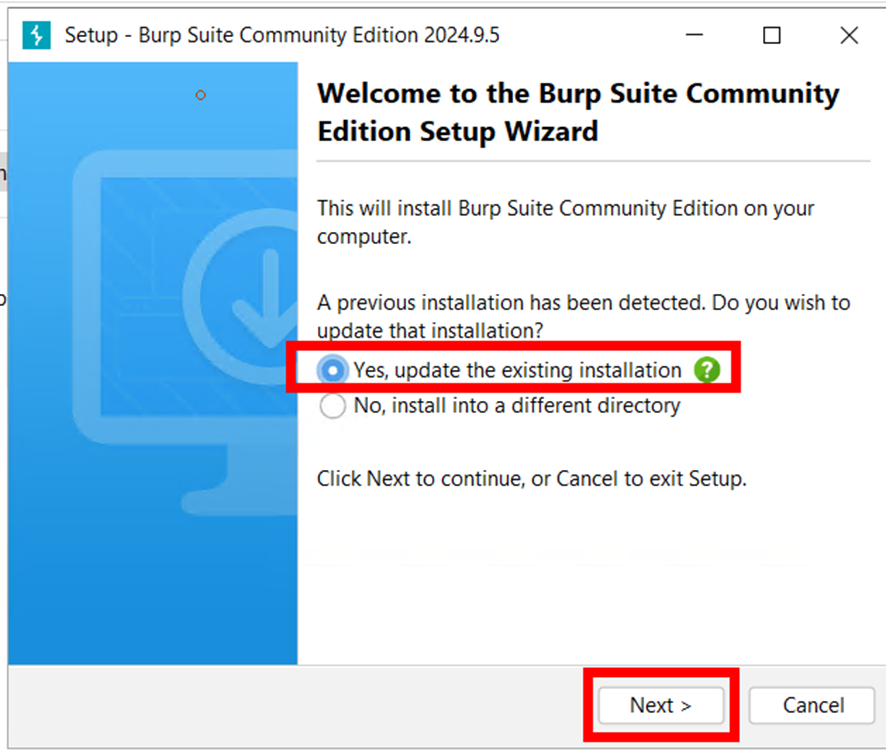

Paso 15. Selecciona Yes, update the existing installation y luego haz clic en Next.

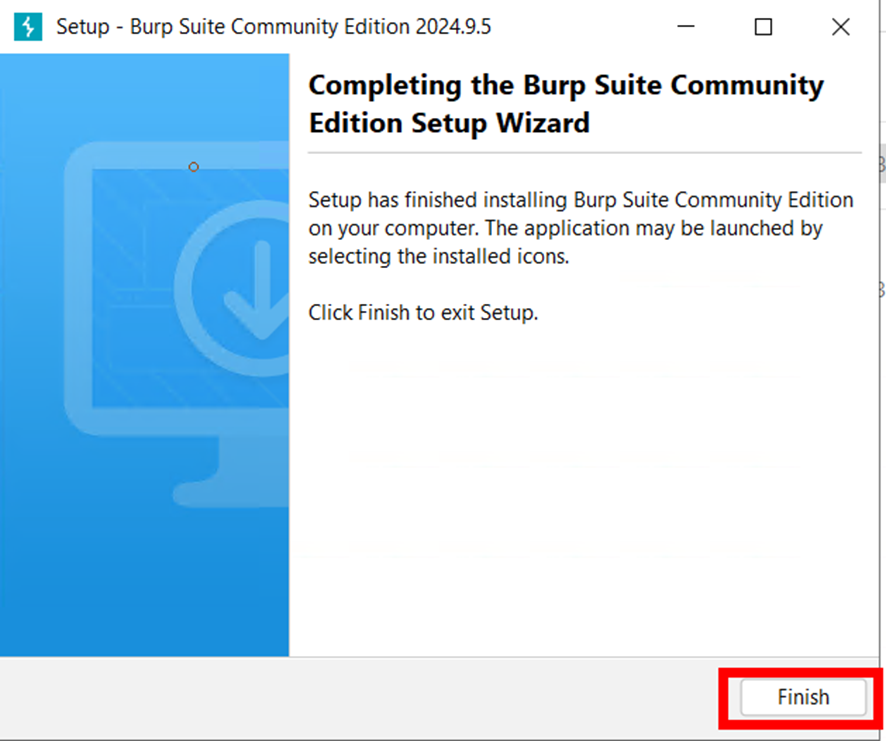

Paso 16. Selecciona Finish.

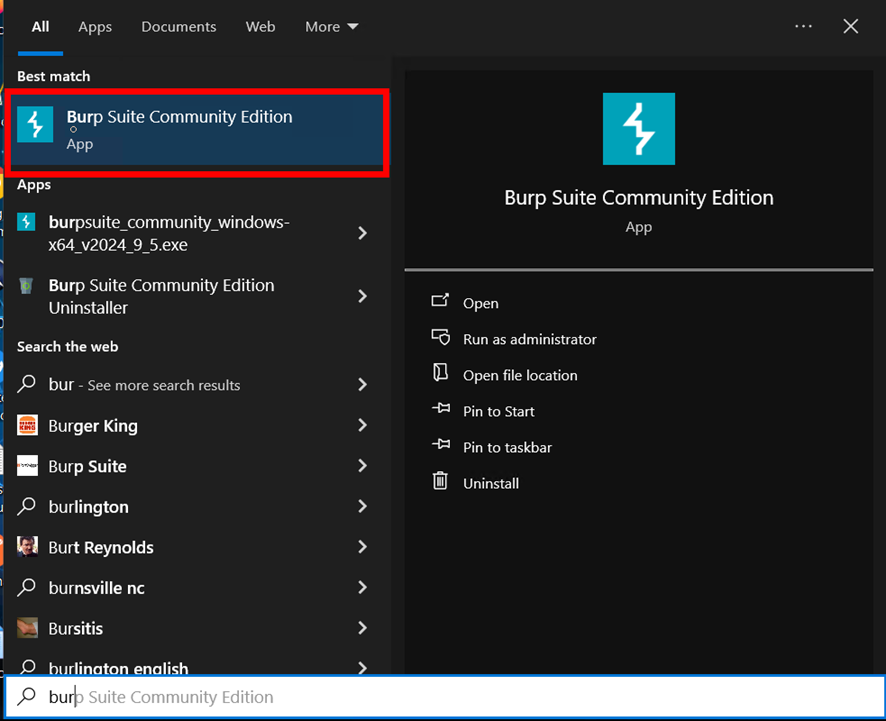

Paso 17. Desde el menú de inicio, abre Burp Suite.

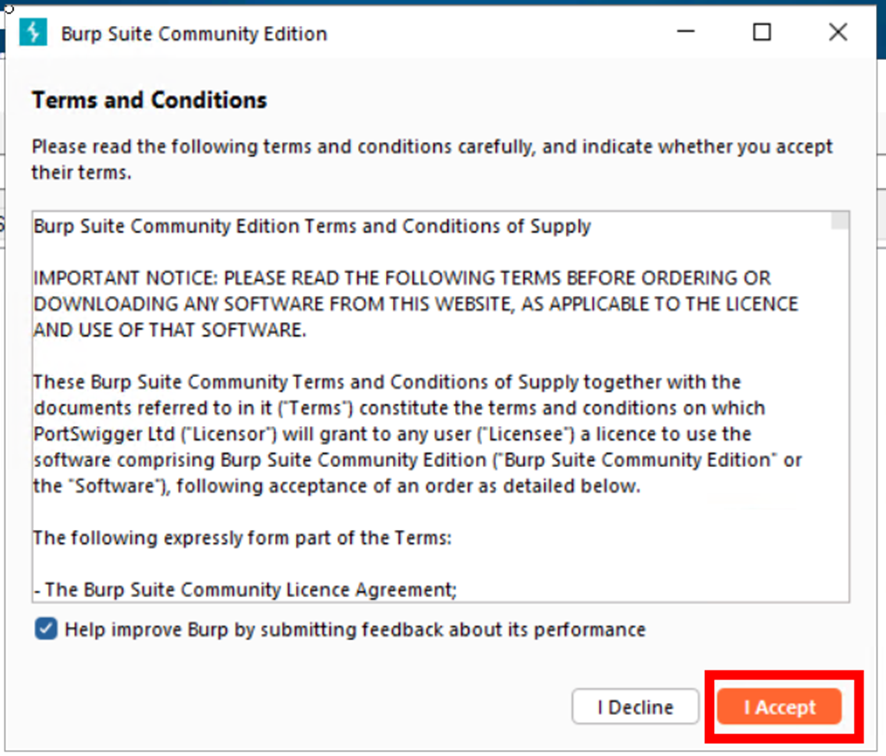

Paso 18. Acepta los términos y condiciones.

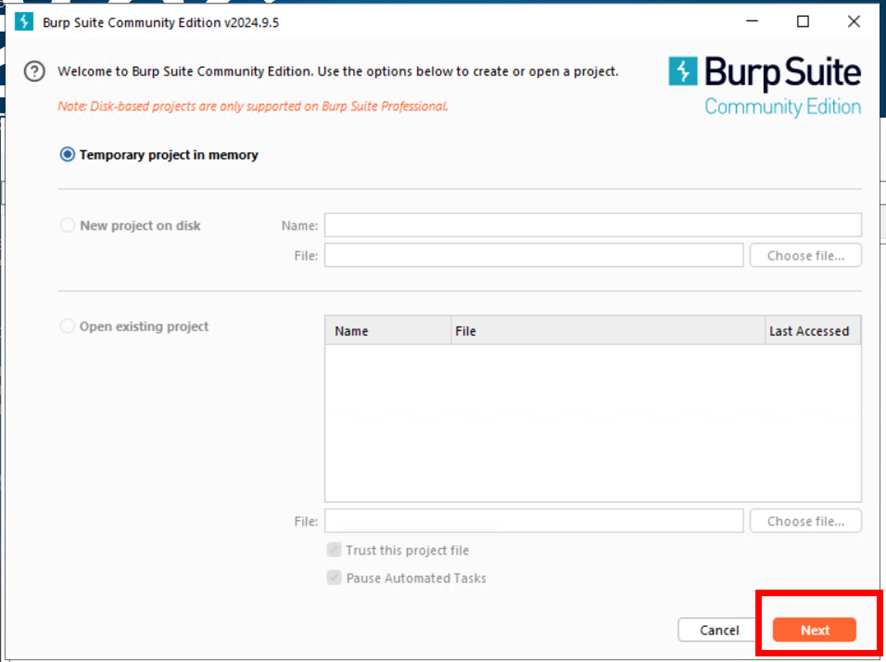

Paso 19. Selecciona Next.

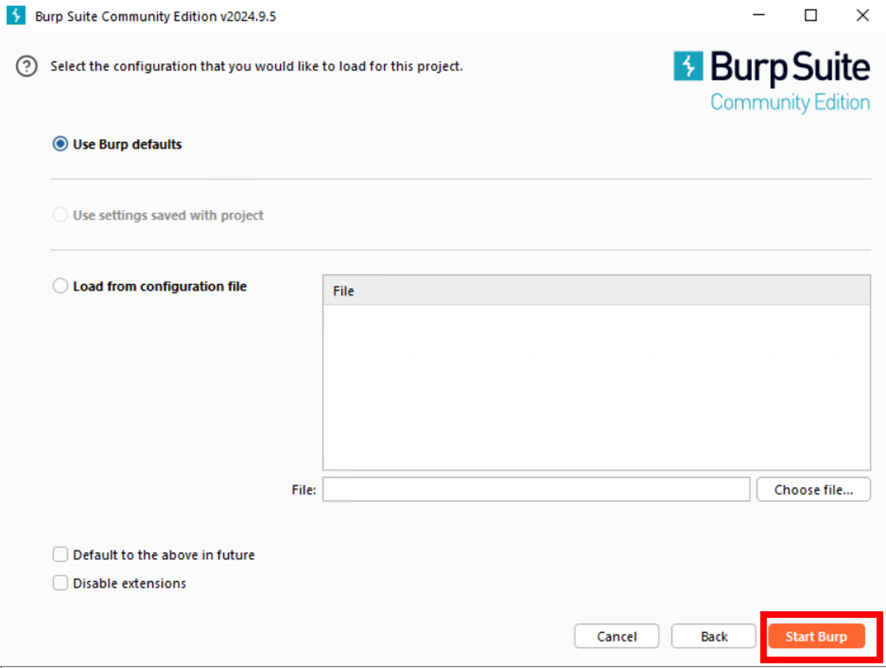

Paso 20. Selecciona Start Burp.

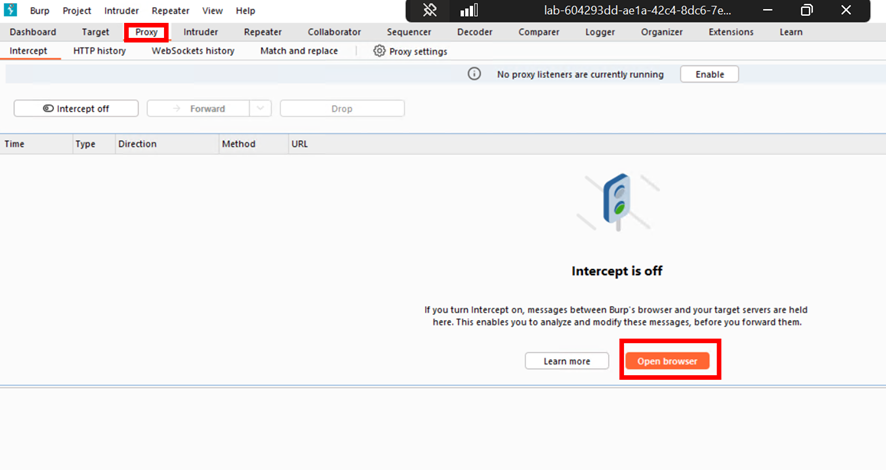

Paso 21. Dirígete a la pestaña “Proxy” y selecciona Open browser.

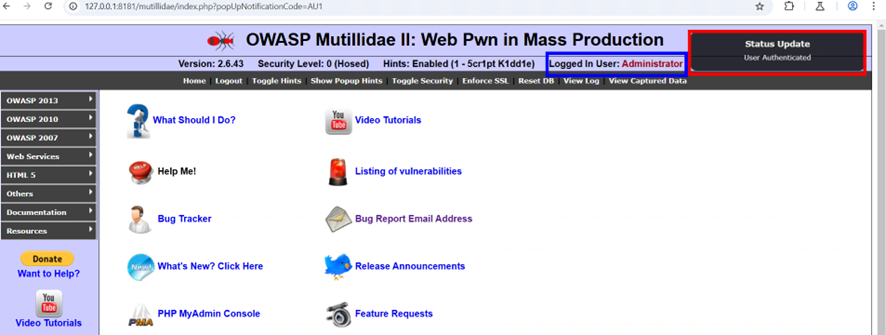

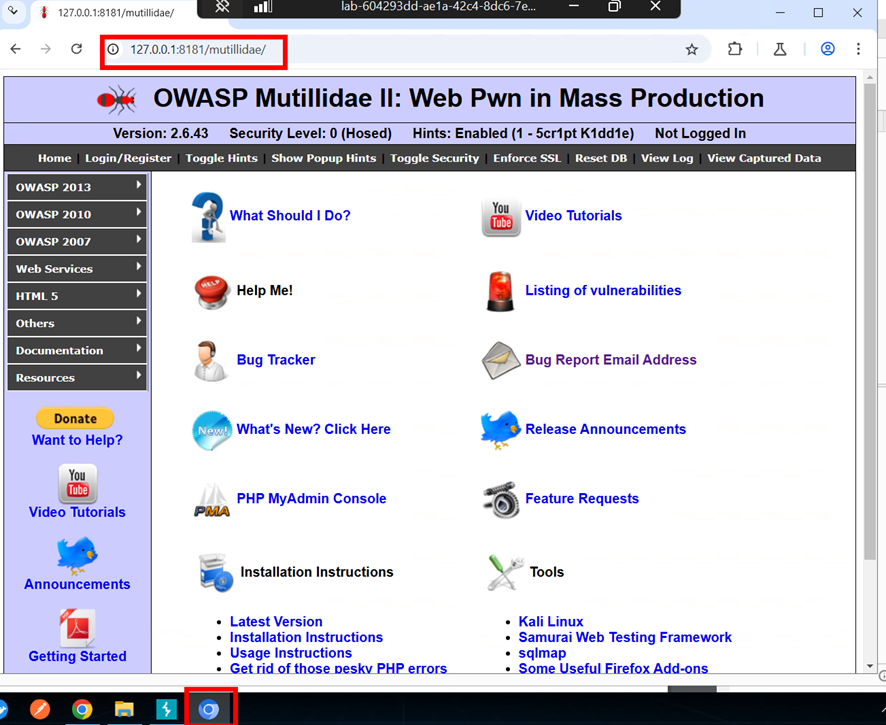

Paso 22. Una vez en el nuevo navegador abierto (tiene el logo de Google Chrome, pero ahora es azul), coloca la siguiente dirección de enlace: 127.0.0.1:8181/mutillidae.

Tarea 3. Verificar referencias inseguras a objetos.

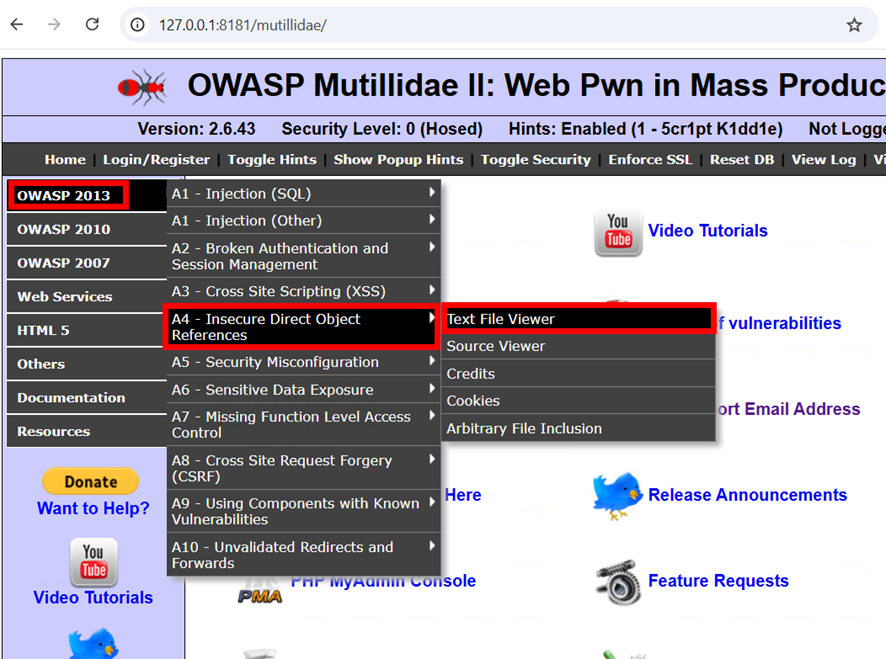

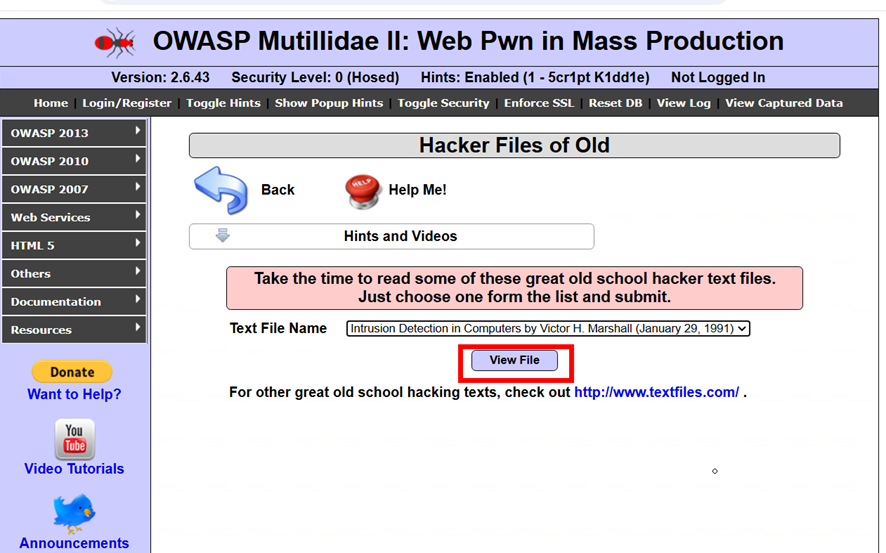

Paso 23. Para demostrar la detección de la vulnerabilidad de referencias directas a objetos inseguros, selecciona: OWASP 2013 > A4 - Referencias directas inseguras a objetos > Visor de archivos de texto.

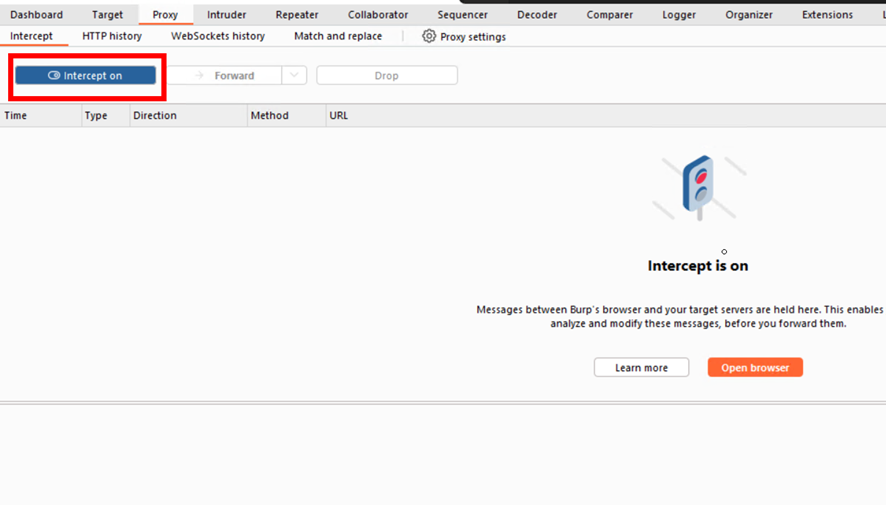

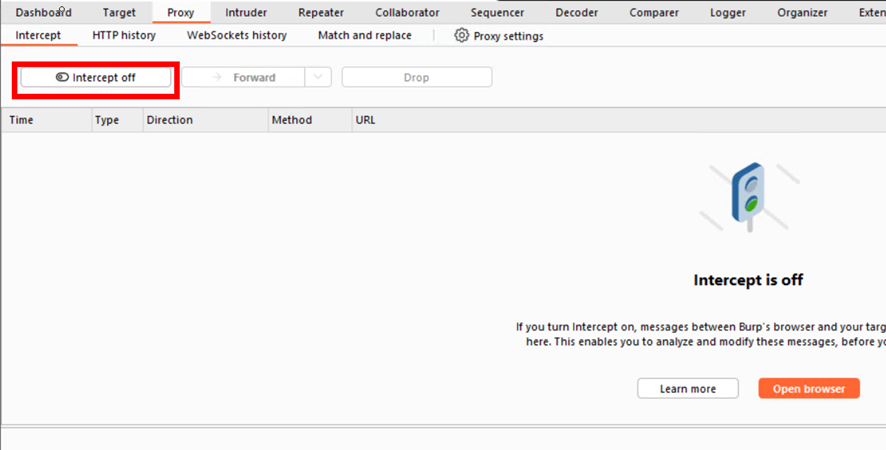

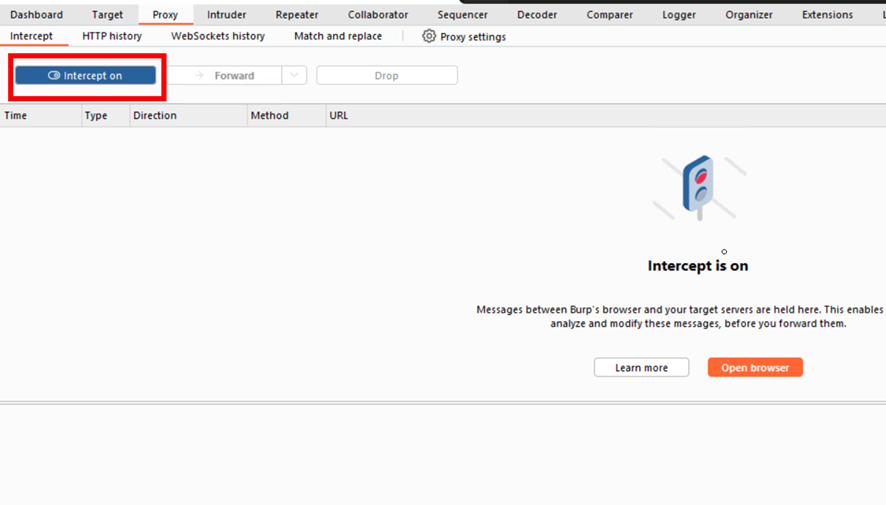

Paso 24. Regresa a Burp Suite y activa la opción de intercepción, ubicada en la pestaña Proxy.

Paso 25. Dirígete al navegador y selecciona View File.

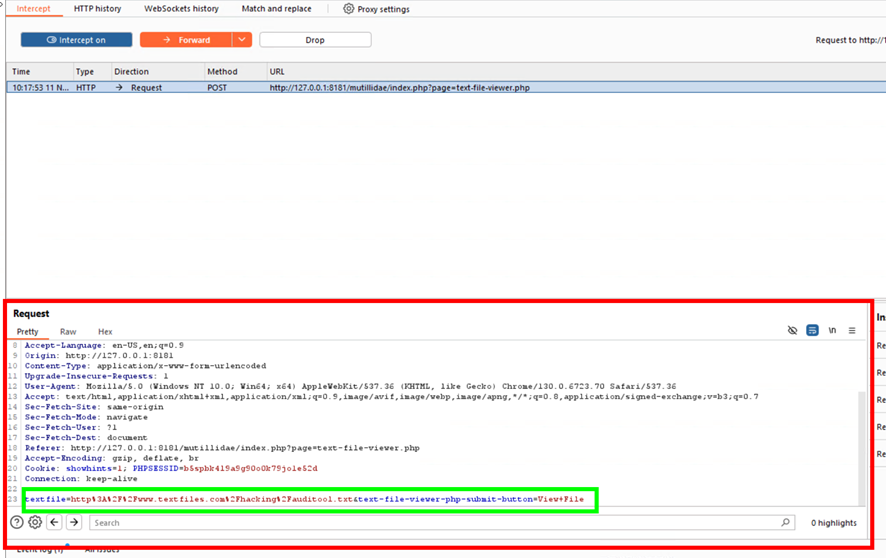

Paso 26. Burp Suite intercepta la solicitud que contiene un nombre de archivo de texto seleccionado.

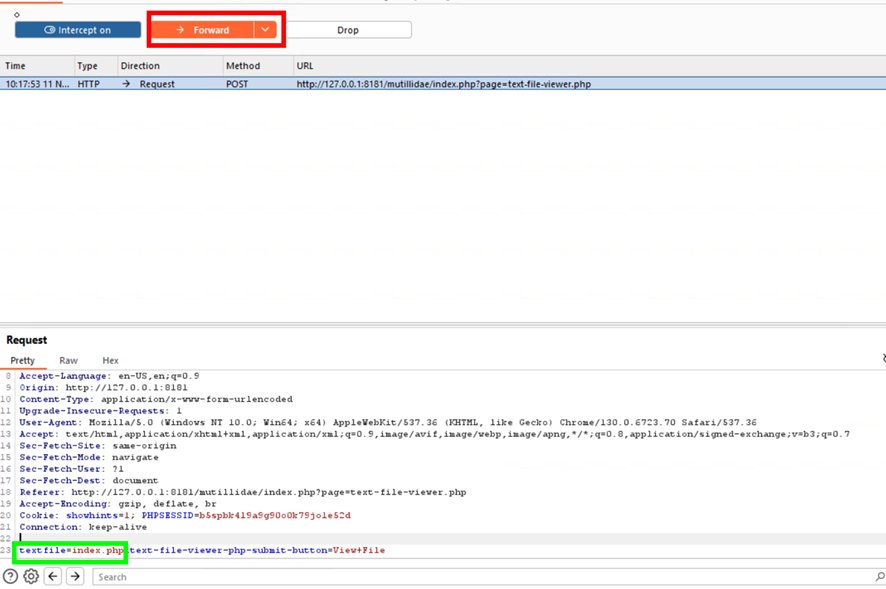

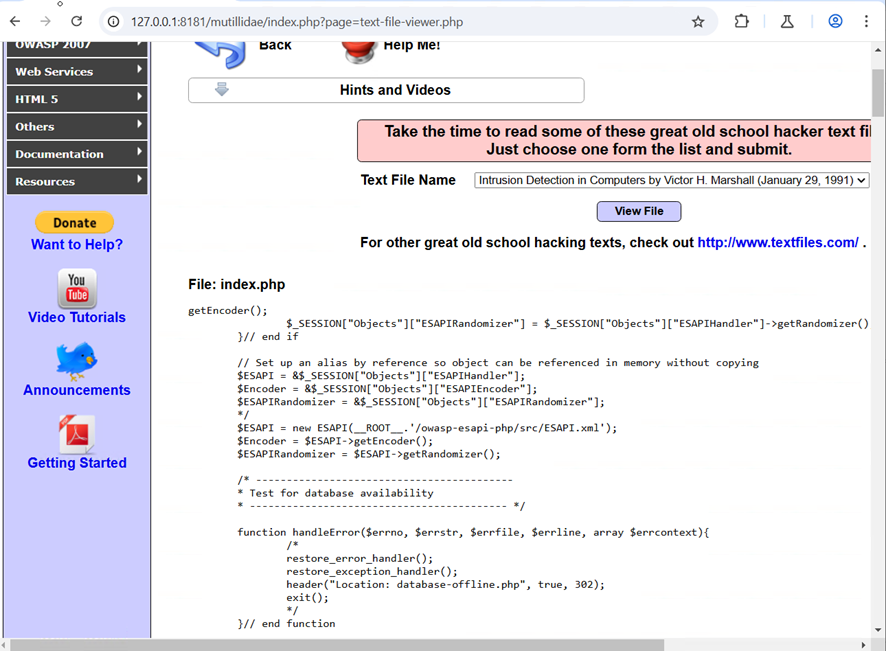

Paso 27. Para detectar si la aplicación tiene la vulnerabilidad de referencia de objeto indirecto, en Burp Suite, edita la referencia del archivo de texto existente intercambiándolo por index.php y haz clic en Forward.

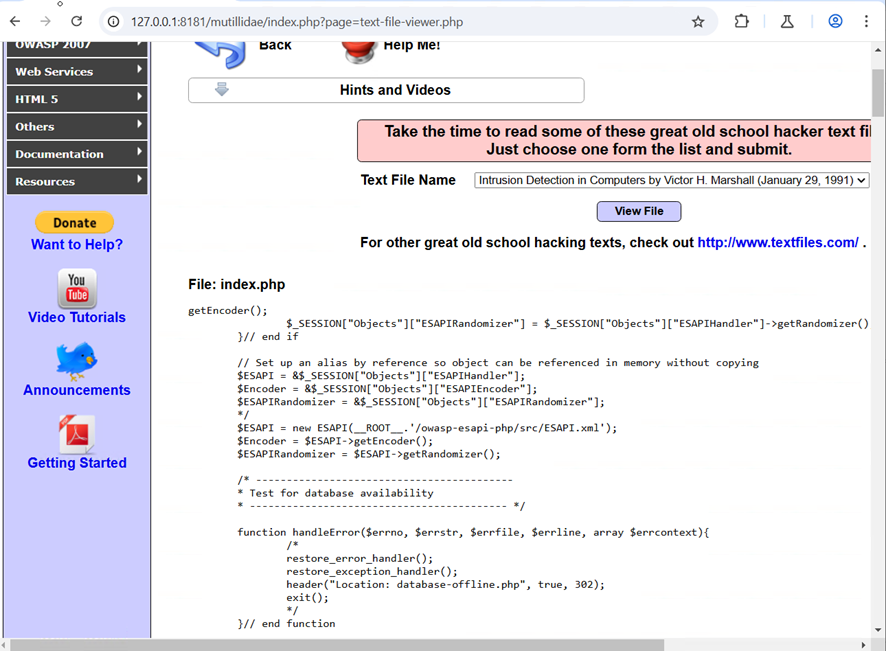

Paso 28. Regresa al navegador y verifica que la página es vulnerable a referencias de objetos indirectos, haciendo que este expuesto a los usuarios sin ningún otro control de acceso.

Tarea 4. Verificar la detección de vulnerabilidad de inyección SQL.

Paso 29. Apaga la intercepción en Burp Suite.

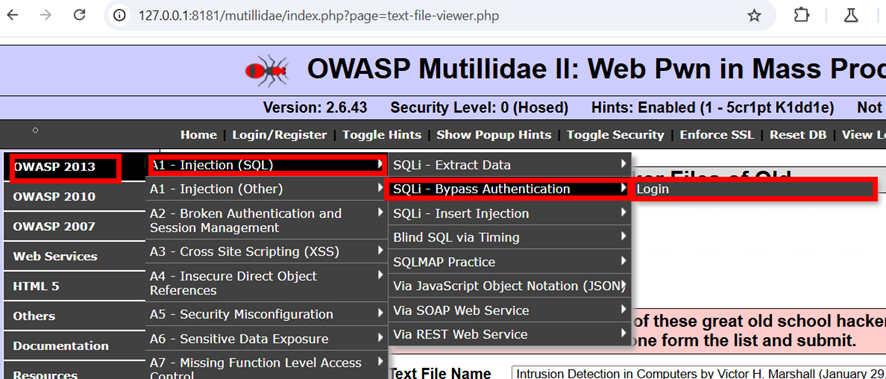

Paso 30. Regresa al navegador y selecciona: Owasp 2013 > A1 - Inyeccion SQL > SQLi - Omision de autenticacion > Login.

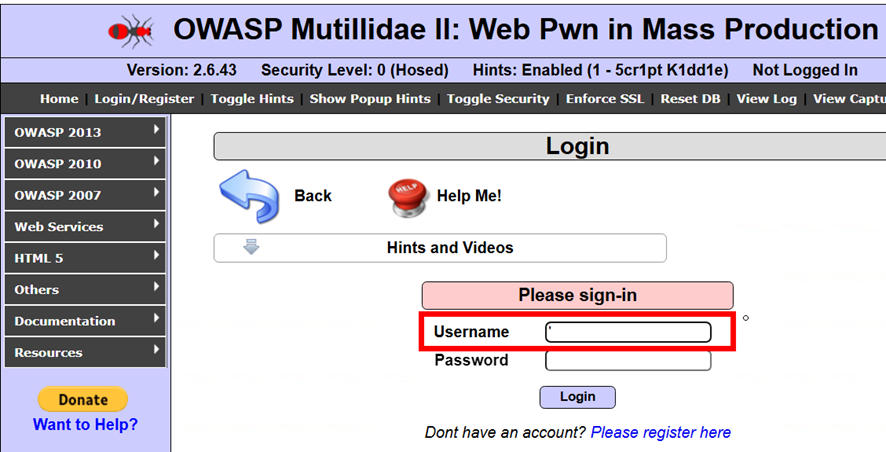

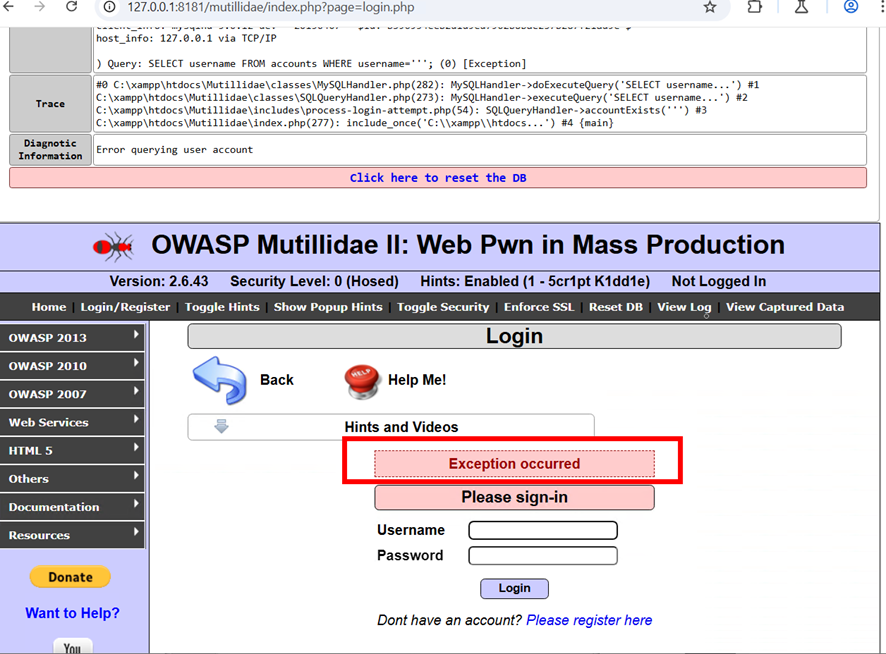

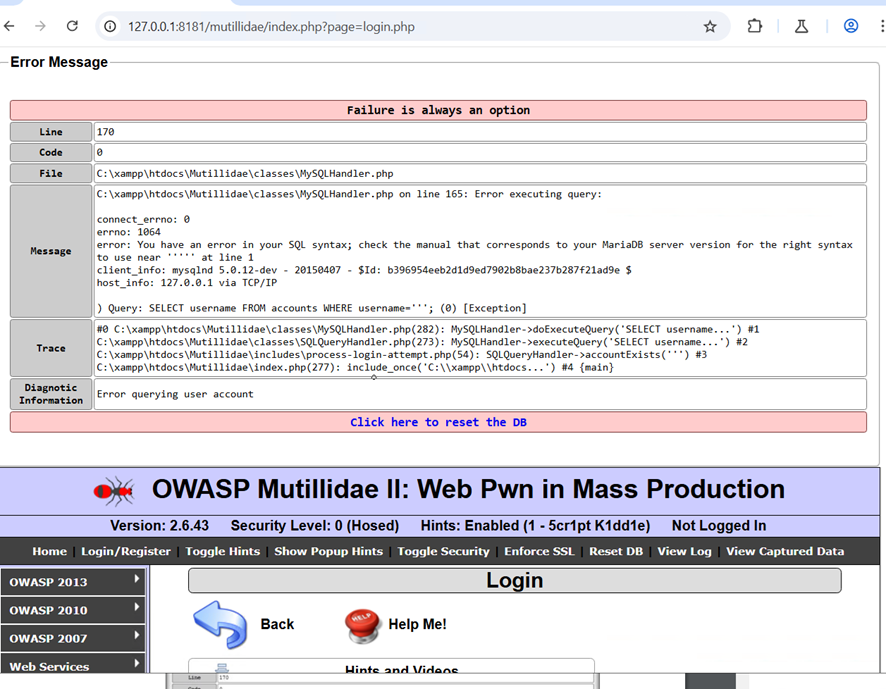

Paso 31. En el nombre de usuario, coloca una comilla simple (') y haz clic en Login.

Paso 32. Esto activa una excepción que revela información sobre la estructura interna de la consulta de la base de datos utilizada en la aplicación.

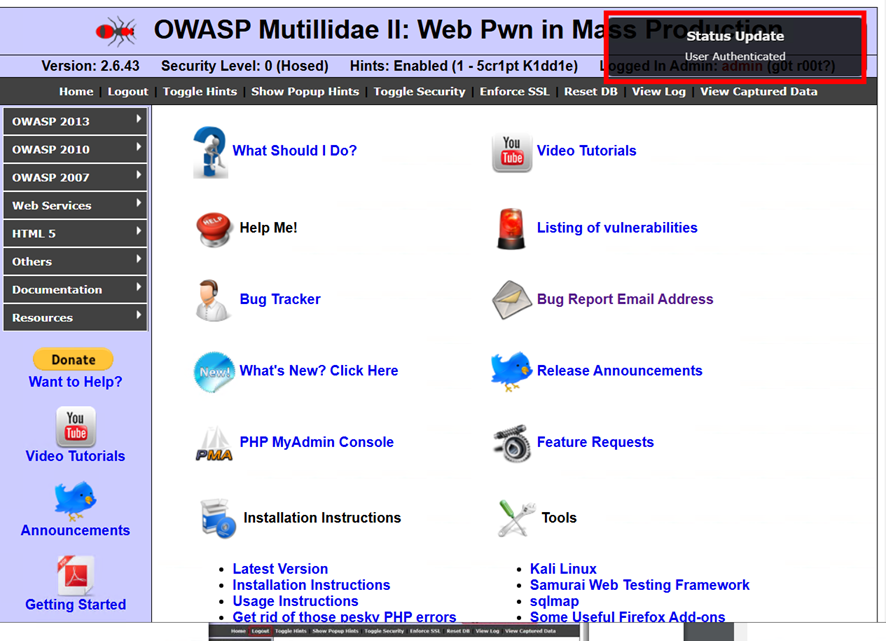

Paso 33. Ahora, construye la consulta de inyección SQL de tal manera que la base de datos subyacente siempre se devuelva como verdadera después de la ejecución. Para ello, ingresa la siguiente declaración SQL (sin ningún espacio) en el nombre de usuario y haz clic al Login: 'or '1'='1'#.

Tarea 5. Verificar ataques de fuerza bruta.

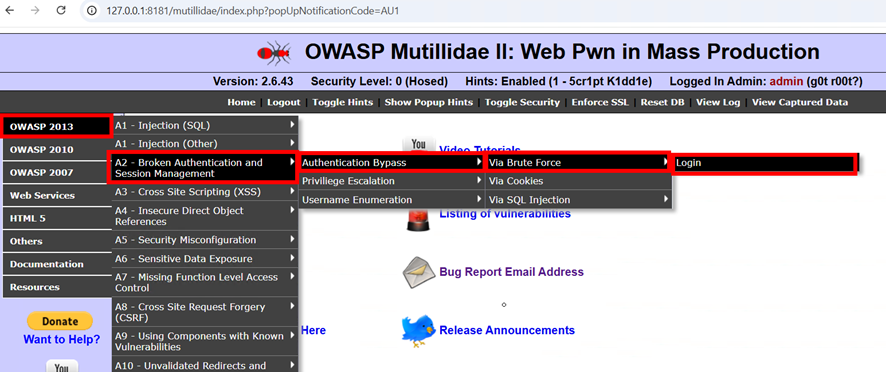

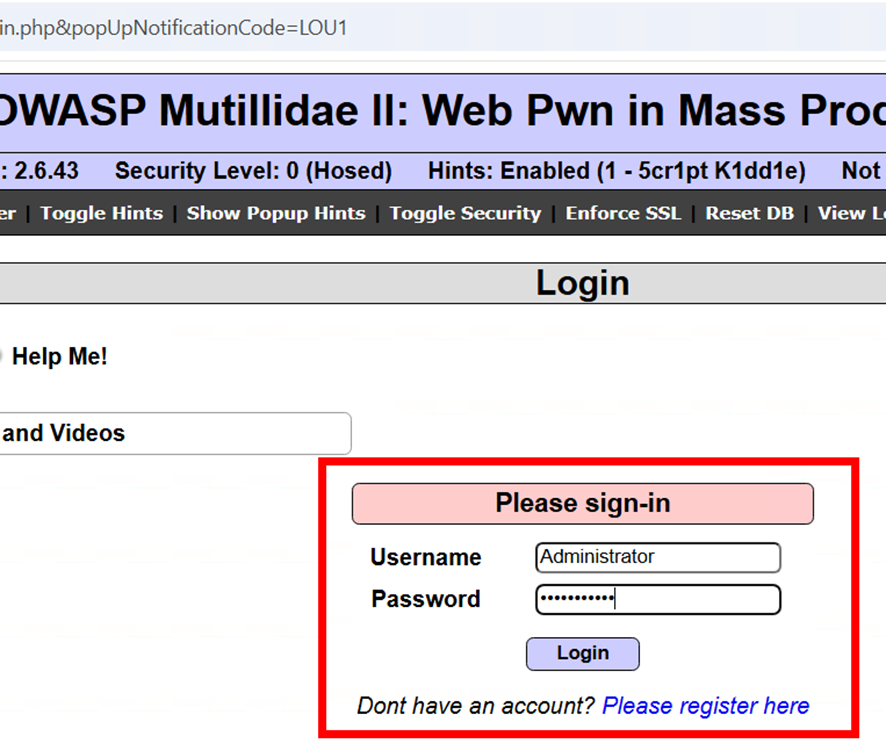

Paso 34. Para demostrar la detección de la vulnerabilidad de secuencias de comandos entre sitios, selecciona: OWASP 2013 > A2 Autenticación rota y gestión de sesiones > Omisión de autenticación > Mediante fuerza bruta > Login.

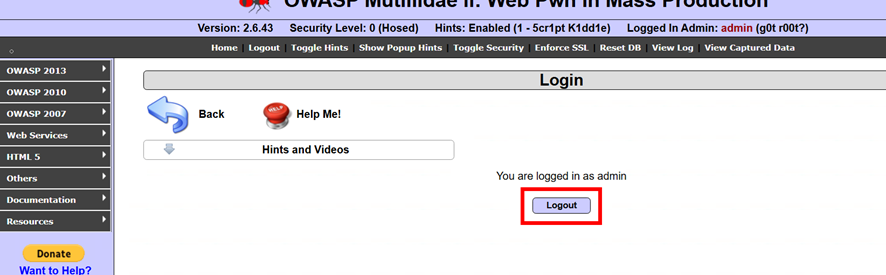

Paso 35. Selecciona `Logout.

Paso 36. Activa la intercepción en Burp Suite.

Paso 37. En el nombre de usuario, coloca: Administrator y en la contraseña: password123 y da clic en Login. Esta contraseña es incorrecta y fue proporcionada intencionalmente para Administrator como nombre de usuario.

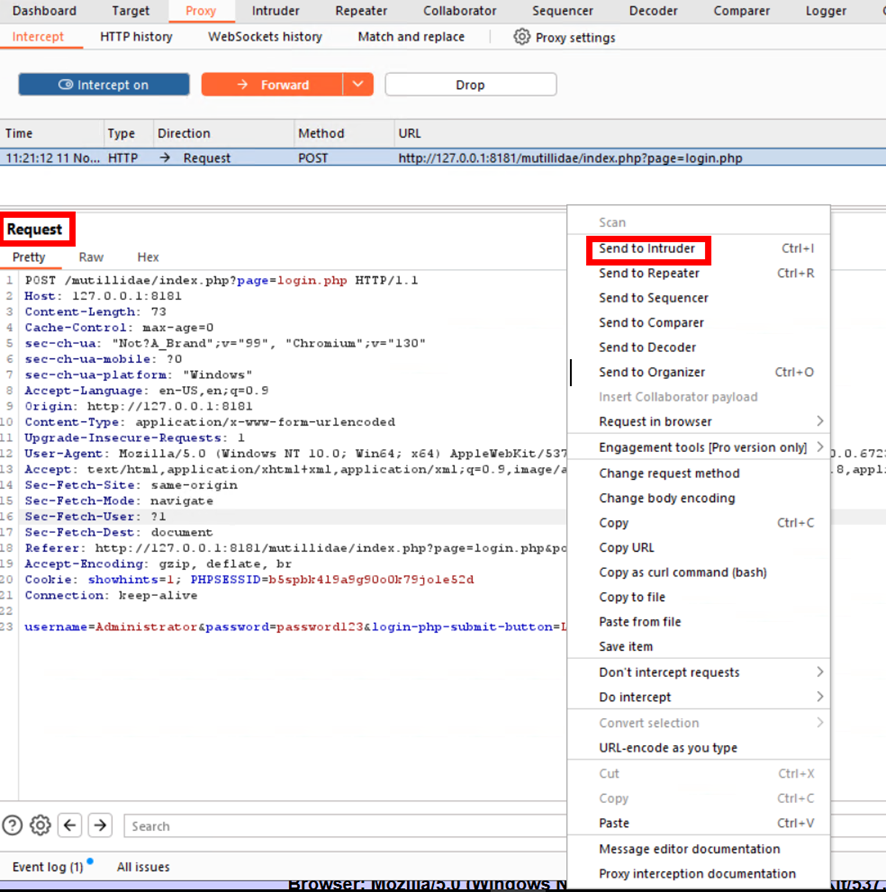

Paso 38. En la respuesta intereceptada en Burp Suite, da clic derecho y selecciona Send to Intruder.

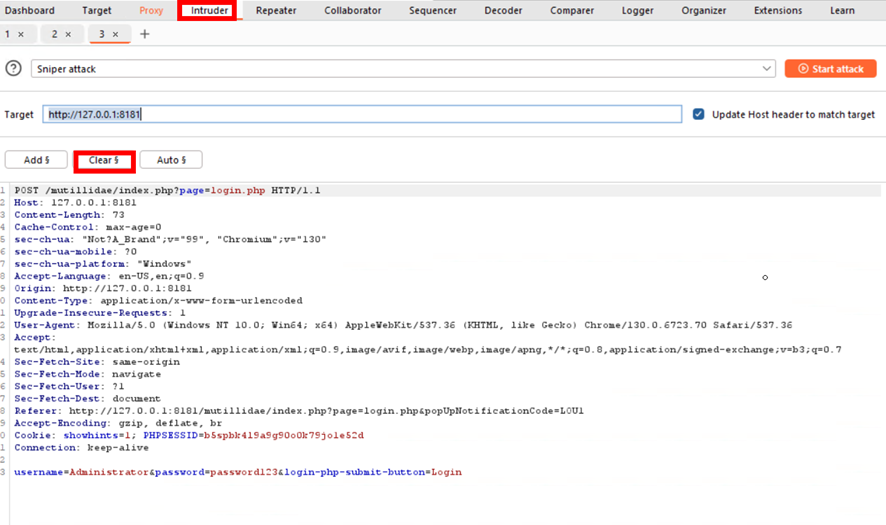

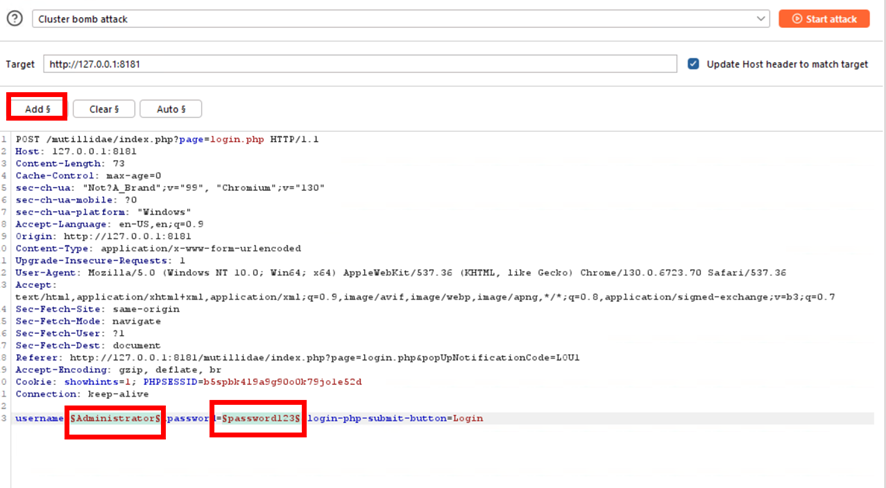

Paso 39. Dirígete a la sección de Intruder y selecciona Clear §.

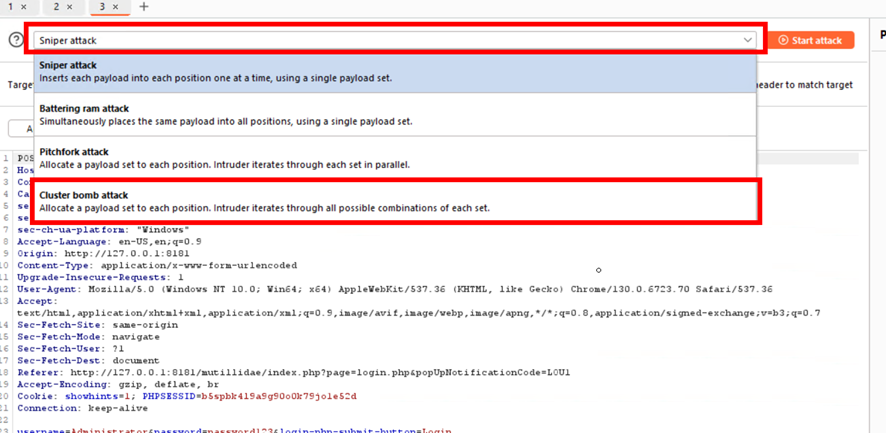

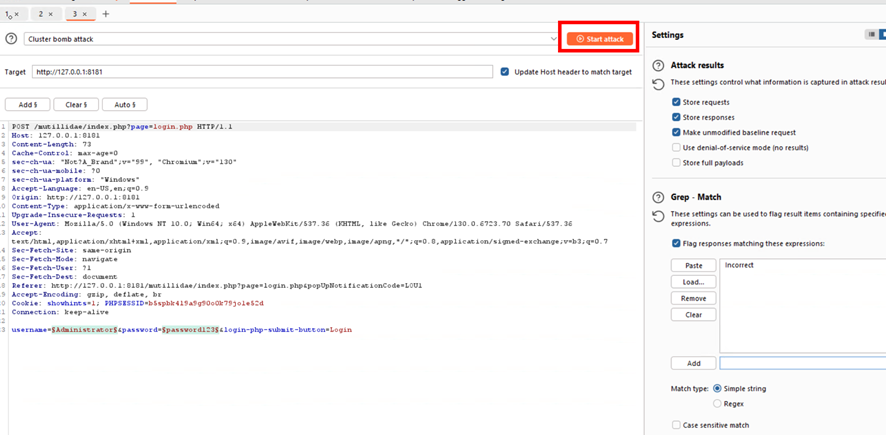

Paso 40. Cambia el tipo de ataque por Cluster Bomb.

Paso 41. Selecciona Administrator y da clic en Add §. Posteriormente, haz lo mismo con password123.

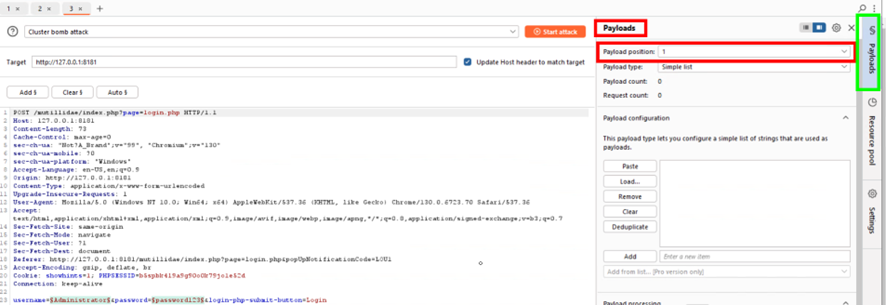

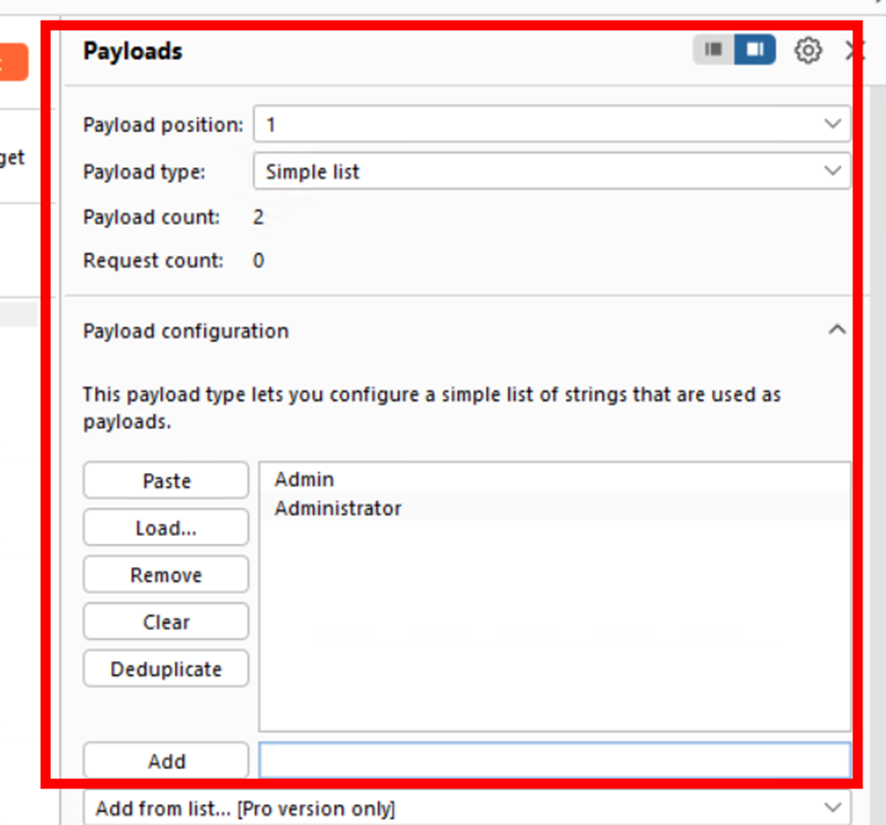

Paso 42. Dirígete a la pestaña Payloads y selecciona que Payload position se encuentre en 1.

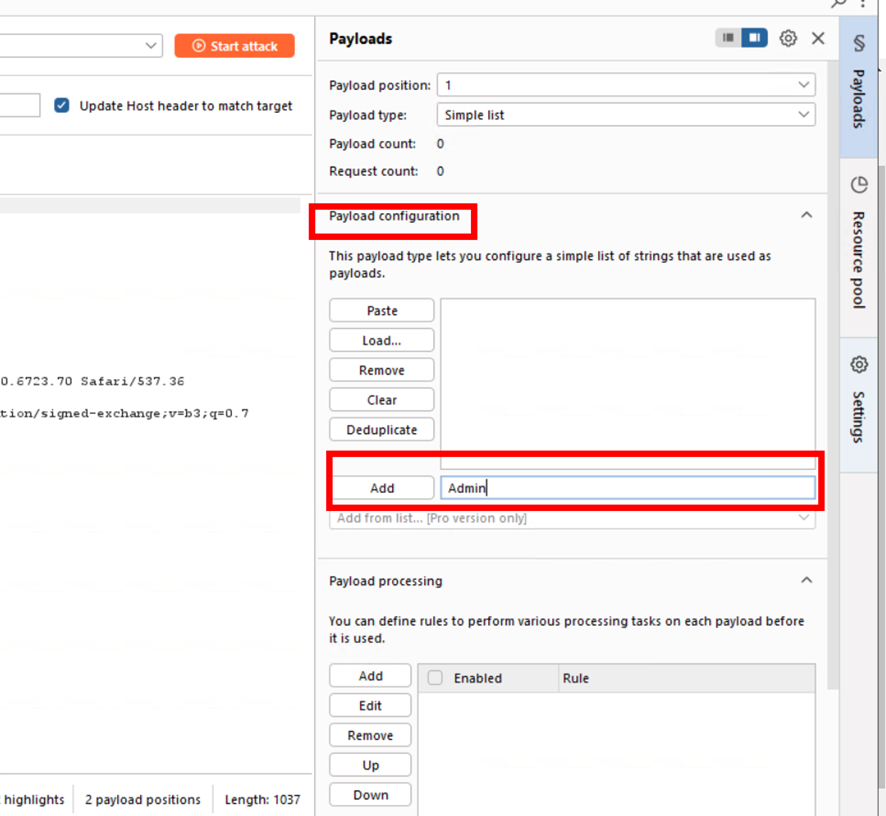

Paso 43. En la sección de Payload configuration, escribe los posibles nombres para el administrador y presiona Enter en el teclado; estos son Admin y Administrator.

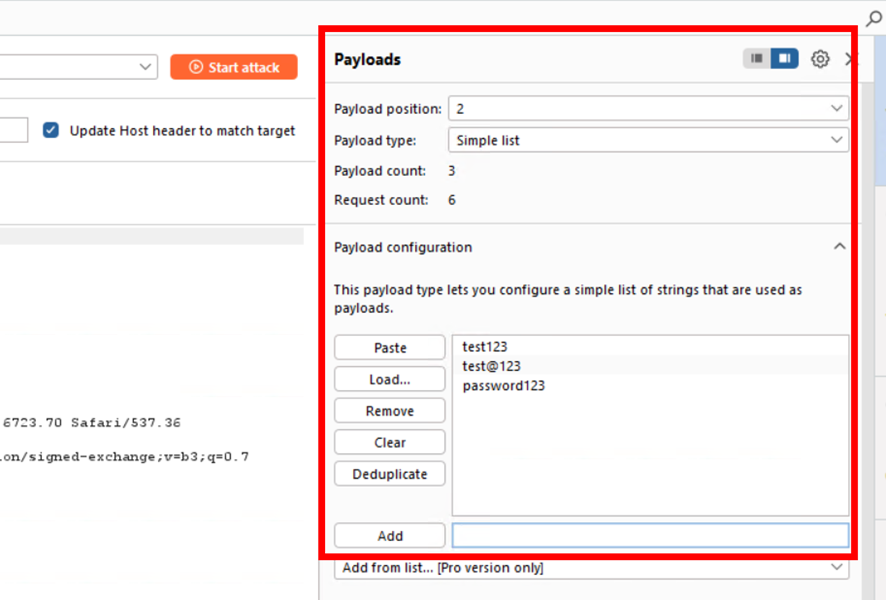

Paso 44. Cambia el Payload position para que se encuentre en 2 y en la sección de Payload configuration, escribe las posibles contraseñas: test123, test@123 y password123.

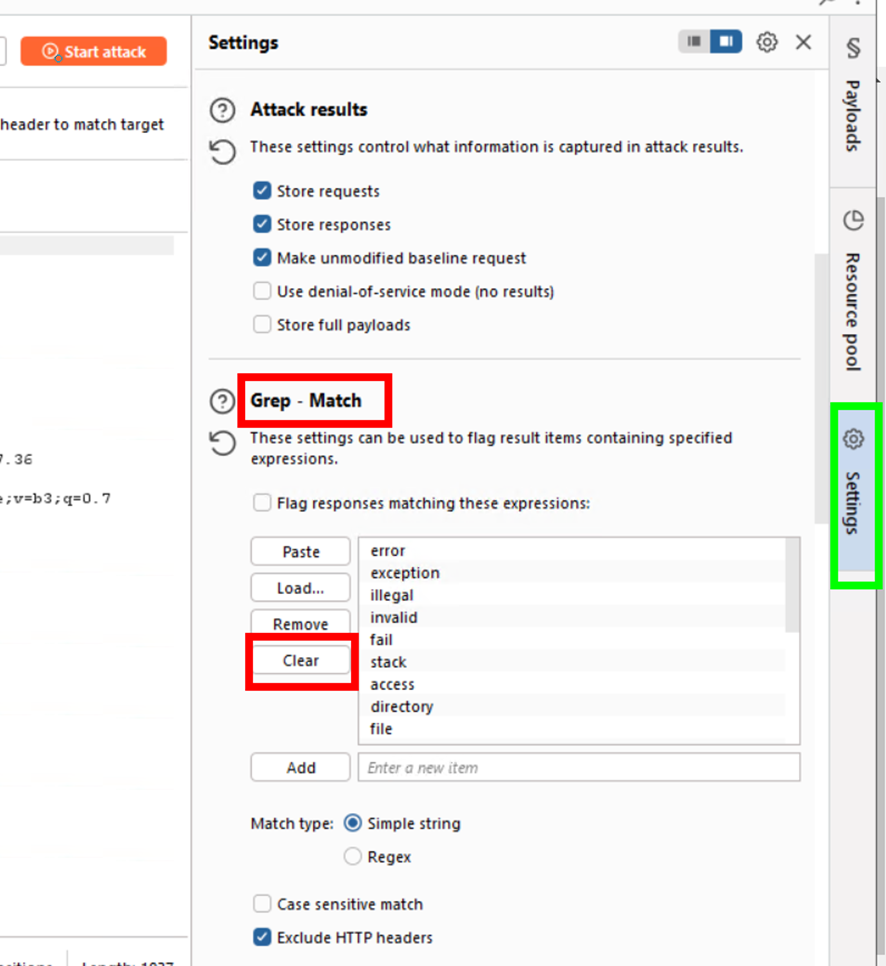

Paso 45. Dirígete a la pestaña de Settings y la sección Grep - Match, da clic en Clear para limpiar la lista de campos existentes.

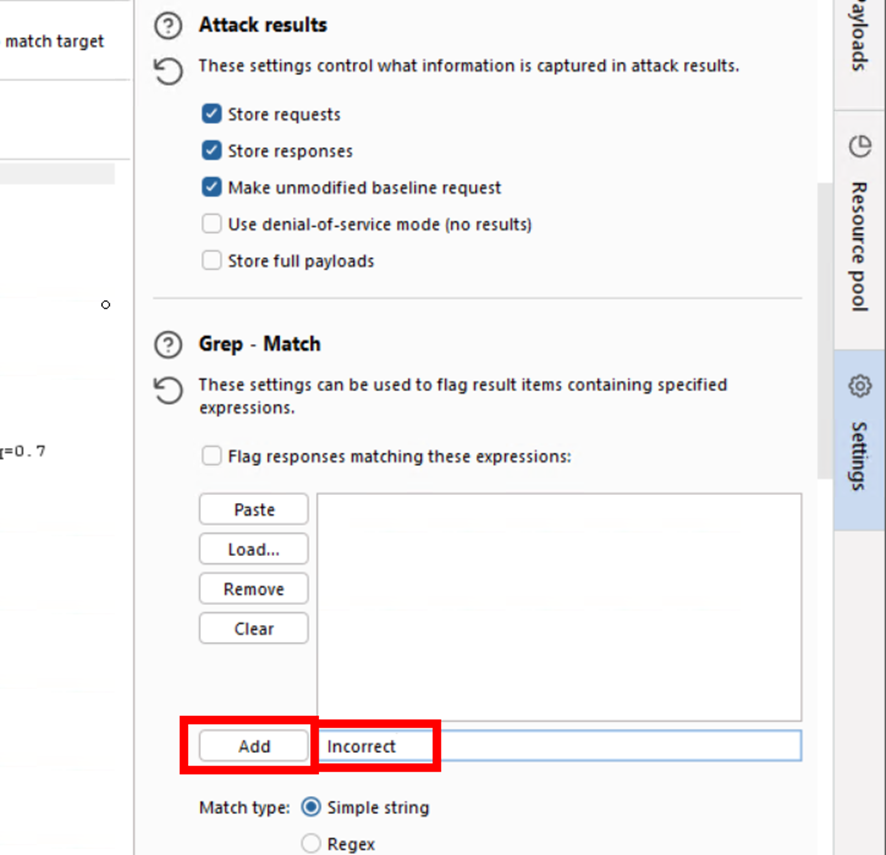

Paso 46. Escribe Incorrect y haz clic en Add.

Paso 47. Selecciona Start Attack.

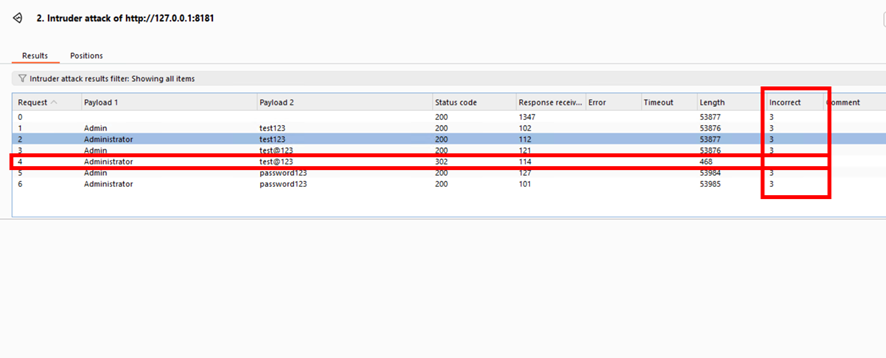

Paso 48. De todos los resultados mostrados, el único que no tiene una respuesta incorrecta resultan ser las credenciales. Esto infiere que ha forzado con éxito el nombre de usuario y la contraseña.

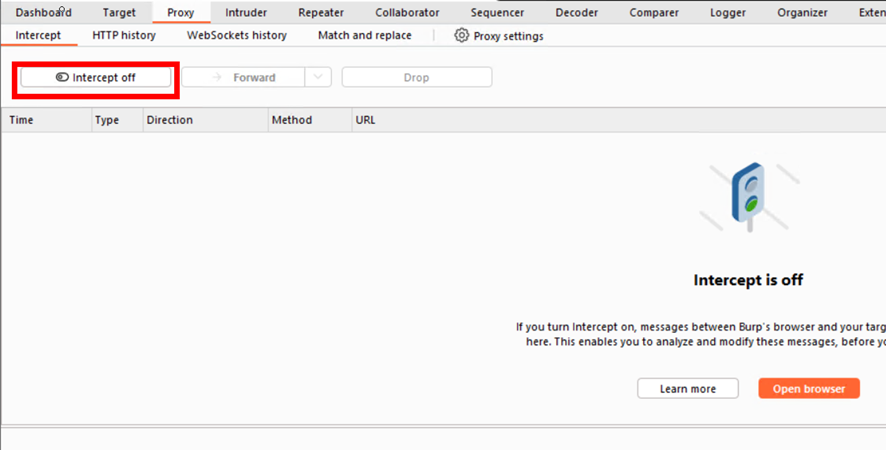

Paso 49. Finalmente, apaga la intercepción en Burp Suite.

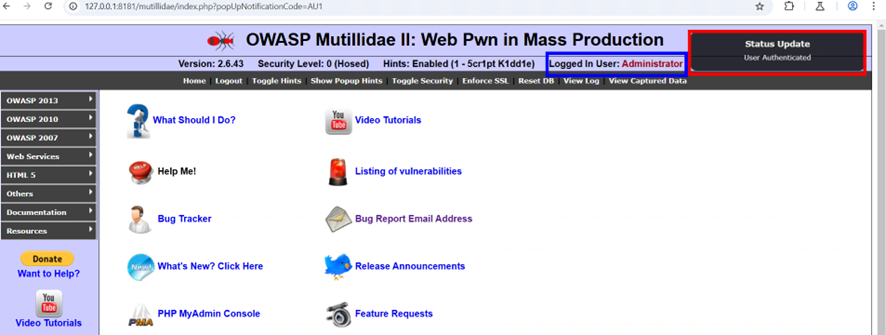

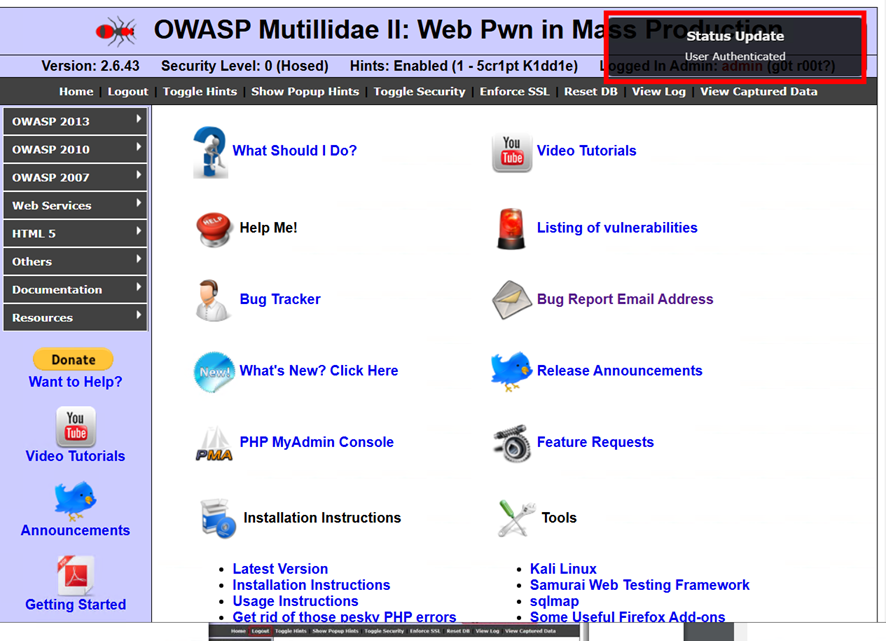

Paso 50. Intenta iniciar sesión con el nombre de usuario identificado (Administrator) y la contraseña (test@123).

Resultado esperado:

Tarea 1.

Tarea 3.

Tarea 4.

Tarea 5.